Teste dein Wissen

Die physikalische Anordnung von Netzwerkteilnehmer, die über Kabel oder Funk miteinander verbunden sind, wird als Topologie bezeichnet.

Benenne die nachfolgend aufgeführten Arten von Topologien und ergänze die fehlenden Audrücke!

-Topologie:

![]()

Diese Topologie besteht aus mehreren Teilnehmern, die n geschaltet sind. Die einzelnen Teilnehmer sind über eine g Leitung miteinander verbunden.

-Topologie:

Diese Topologie ist eine g Kabelstrecke in der die Netzwerk-Teilnehmer kreisförmig angeordnet sind.

-Topologie:

In dieser Topologie befindet sich eine zentrale station (hier rot dargestellt), die eine Verbindung zu allen anderen Teilnehmern herstellt. Jeder Netzteilnehmer ist über eine eigene L angebunden.

-Topologie:

Diese Topologie stellt eine erweiterte Stern-Topologie dar. Größere Datennetze nehmen eine solche Struktur an.

- Meist findet sich ein übergeordnetes Netzwerk-Element, entweder ein Verteilerbaustein oder eine anderen Topologie, das als Ursprungspunkt (auch Wurzel) des Baums funktioniert.

- Von dieser aus bildet sich ein Stamm mit vielen Verästelungen und Verzweigungen.

Entscheide dich nun für die korrekten Beschreibungen der aufgelisteten Verteilerstationen:

1. Switch

|

Ein Switch ist ein Gerät, welches Signale empfängt und an alle Anschlüsse

weiterleitet.

| |

|

Ein Switch ist ein Gerät, welches Signale empfängt und nur über den Anschluss

weiterleitet, mit dem auch der beabsichtigte Empfänger verbunden ist. | |

|

Ein Switch ist ein Gerät, welches Signale empfängt und nur über den Anschluss

weiterleitet, mit dem auch der ursprüngliche Sender verbunden ist.

|

|

Ein Router ermöglicht es genau zwei Netzwerke zu verbinden. | |

|

Ein Router ermöglicht es mehrere Netzwerke zu verbinden. |

Dienste in Datennetzen basieren häufig auf einem Kommunikationsmodell zwischen zwei Teilnehmern. Dabei

tauschen diese Kommunikationspartner Nachrichten aus und nehmen während dieser Übertragung unterschiedliche

Rollen ein:

- Der Teilnehmer, der auf Anfragen anderer reagiert und bestimmte Dienste bereit stellt, wird als " " bezeichnet.

- Ihm gegenüber steht der sogenannte " ", der Anfragen zunächst stellt und die erhaltenen Antworten verarbeitet.

Protokolle definieren dazu folgende Vereinbarungen:

1. Syntax

Dies bedeutet:

|

Welche Ausdrücke können benutzt werden?

| |

|

Welche Verbindungsmedien können benutzt werden?

|

2. Semantik

Dies bedeutet:

|

Welche Wortlänge haben die verwendeten Ausdrücke?

| |

|

Welche Bedeutung haben die verwendeten Ausdrücke?

|

3. Zeitlicher Ablauf

Dies bedeutet:

|

Wird nacheinander kommuniziert und wie lange wartet man auf eine Nachricht?

| |

|

Wie oft habe ich mit einem Netzteilnehmer bisher kommuniziert?

|

_________________________________

|

Bedeutung

der Nachricht |

CLIENT |

HTTP-SERVER |

Bedeutung

der Nachricht |

|

SERVER, bitte sende mit den Inhalt der Datei

"

" |

GET /start.html |

|

|

|

|

|

HTTP 200

(text/html) |

Ich habe diese Datei gespeichert

und sende sie dir nun zu. Es handelt sich dabei um eine Datei im

-Format. |

|

Im Quelltext der Datei "start.html" ist ein Bilddokument eingebunden.

Bitte Sende mir nun auch noch diese Datei

mit der Bezeichnung "UnitedKingdom.jpg" |

GET /

|

|

|

|

|

|

HTTP 200 OK

(JPEG) |

Ich habe

diese Datei gespeichert und sende sie dir nun zu. Es handelt sich dabei um

eine Datei im

-Format. |

|

Im Quelltext der Datei "start.html" ist ein Videodokument eingebunden.

Bitte Sende mir nun auch noch diese Datei

mit der Bezeichnung "London.avi" |

/London.avi |

|

|

|

|

|

HTTP 200 OK

(AVI) |

Ich habe

diese Datei gespeichert und sende sie dir nun zu. Es handelt sich dabei um

eine Datei im

-Format. |

- Mithilfe welches Bezeichners werden Netzwerkteilnehmer eindeutig identifiziert und angesprochen:

- Jeder Netzwerkteilnehmer ist dabei eindeutig durch eine Kombination aus Ziffernblöcken bestimmt (z.B. 192.168.0.10)

-

Elektronische Datenverarbeitungssysteme arbeiten mit dem .

- Für jeden Ziffernblock ist vorgesehen, dass Dezimalzahlen zwischen 0 und verwendet werden.

- Das entspricht verschiedenen Werten.

- Um diese darstellen zu können, benötigt ein solches EDV-System eine stellige Binärzahl.

Wähle unter den nacholgenden Antworten diejenigen aus, die einen gültigen Bezeichner für einen Netzteilnehmer darstellen:

188.177.156.12

| |

188.177.256.12

| |

188.177.252

| |

255.255.255.12

| |

192.168.178.22

| |

Was wird durch eine Subnetzmaske festgelegt?

Die Subnetzmaske legt die Grenze zwischen

- und bei einer IP-Adresse fest.

- Genau wie eine IP-Adresse ist auch eine Subnetzmaske aus

Nummernblöcken aufgebaut.

Jedoch gilt die Regel, dass die Serie der mit 1 belegten Bits von aus gerechnet nicht unterbrochen sein darf, da hierdurch die Anzahl derjenigen Stellen festgelegt ist, die zum gehören.

- Die restlichen Stellen (Bits) der Subnetzmaske, die alle mit belegt sein müssen, markieren die Anzahl derjenigen Bits, die dann bei der IP-Adresse zur Nummerierung der Geräte im Teilnetz (= zur Verfügung stehen.

In einer Schule befinden sich die Schüler-Rechner in verschiedenen PC-Räumen (Teilnetzen).

Ein Rechner mit der IP-Adresse 192.162.0.2 sendet ein Datenpaket an einen Rechner mit der IP-Adresse 192.160.1.10

Für jeden Computerraum und somit für jedes Teilnetz wurde folgende Subnetzmaske festgelegt: 255.255.0.0

- Befinden sich beide Rechner im gleichen Teilnetz?

- Begründe deine Antwort!

Router übertragen Datenpakete von einem Rechnernetz in ein anderes:

Trage die fehlenden Begriffe ein:

- Eingehende Datenpakete werden untersucht und anhand deren

weitergeleitet

- Datenpakete können von einem Router direkt in das Zielteilnetz weitergeleitet werden.

oder

- an einen weiteren gesendet werden.

- Es ist möglich, dass Router mehrere - als Schnittstellen besitzen, da sie an unterschiedlichen Teilnetzen angeschlossen sind.

- Welcher Router als nächste Zwischenstation fungieren kann, wählt der aktuelle Router anhand einer so genannten aus.

Welche Aussagen treffen im Zusammenhang einer Firewall zu?

Mit dem Begriff "Firewall" bezeichnet man ein Netzwerksicherheitsprogramm. | |

Mit dem Begrif "Firewall" bezeichnet man einen Router, der besonders viele Teilnetze miteinander verbindet.

| |

Eine Firewall kann nur die Datenpakete untersuchen, die ein Netzteilnehmer

versendet.

| |

Eine Firewall kann nur die Datenpakete untersuchen, die ein Netzteilnehmer empfängt.

| |

Eine Firewall kann die Datenpakete untersuchen, die ein Netzteilnehmer

versendet und empfängt.

| |

Ein Router kann eine Firewall-Funktion enthalten.

| |

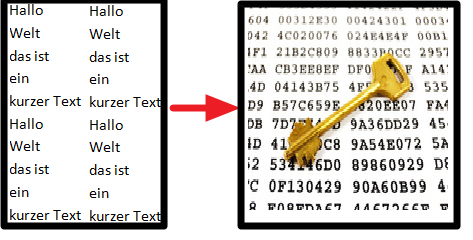

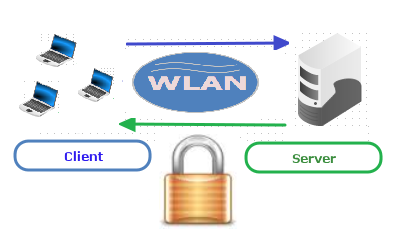

Warum ist Verschlüsselung so wichtig?

Was ist Verschlüsselung?

Welche beiden Ziele werden bei der Verschlüsselung der Datenübertragung bei Verwendung eines drahtlosen Netzwerks (WLAN) verfolgt?

Nur diejenigen Personen können sich mit dem drahtlosen Netzwerk verbinden, die den

Zugangsschlüssel kennen.

| |

Es werden automatisch alle Teilnehmer im Netzwerk akzeptiert.

| |

Die Datenübertragung wird erheblich beschleunigt.

| |

Die übertragenen Informationen werden verborgen, so dass

Unberechtigte keinen Einblick in die durchgeführte Kommunikation

erhalten.

| |

Was wird durch die Verwendung des HTTPS-Protokolls im Hinblick auf die Kommunikation zwischen einem Client und einem Server garantiert?

Keiner der Kommunikationspartner überschreitet die erlaubte Zeit für eine Antwort.

| |

Der Inhalt der auszutauschenden Datenpakete kann durch unberechtigte Personen nicht ausgewertet werden.

| |

Der Server ist ständig erreichbar.

| |

Auf der Gegenseite befindet sich definitiv der Kommunikationspartner, den man angefordert hat (Aus Sicht des Clients).

| |

© 2012 Arbeitskreis Onlinematerialien

zur Umsetzung des modularen IT-Lehrplans an bayerischen Realschulen